Qu’est-ce que le protocole WebRTC ?

Une interface de programmation intégrée dans la plupart des navigateurs.

Elle permet notamment le transfert de fichiers, la communication vocale ou vidéo.

Pourquoi une fuite du processus WebRTC est-elle à redouter ?

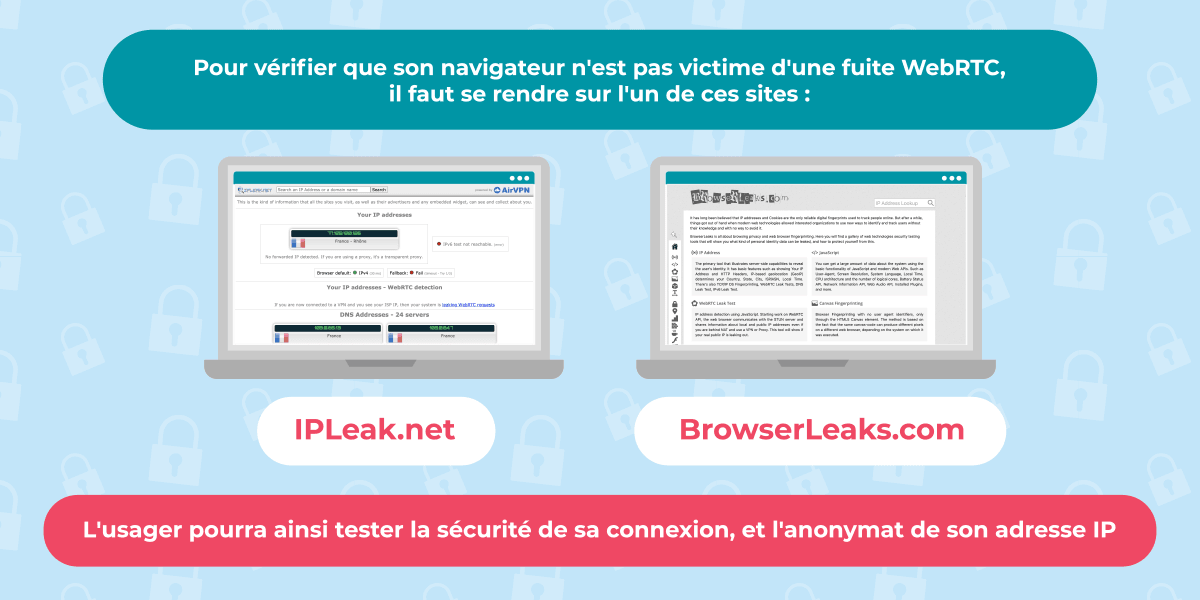

Une fuite WebRTC dévoile l’adresse IP de l’utilisateur.

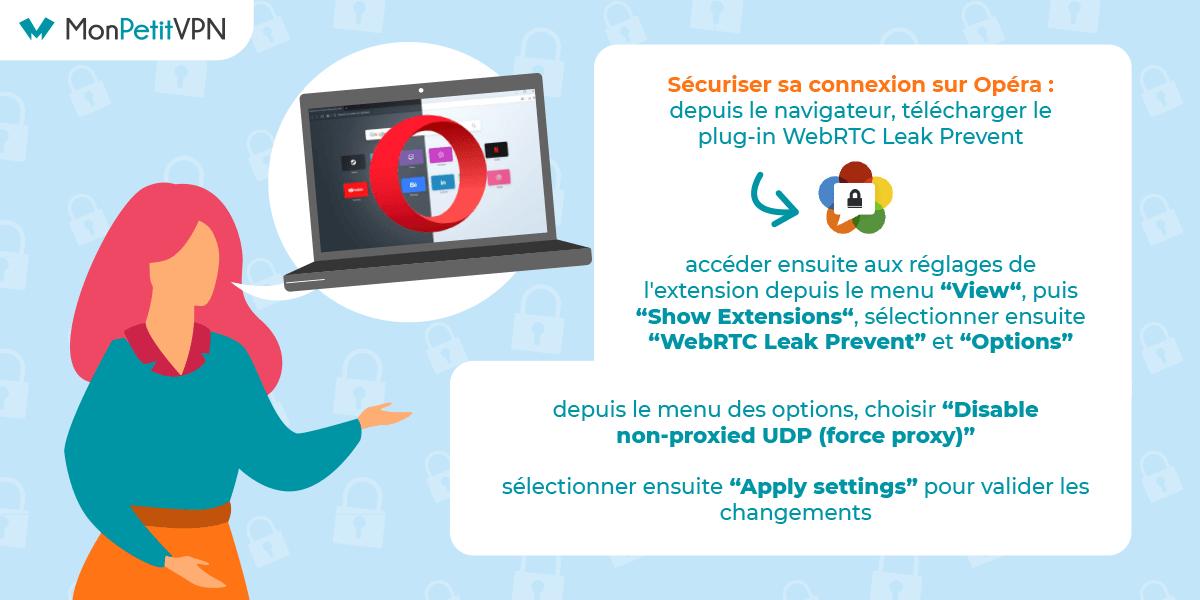

Pour s’en prémunir, il suffit de désactiver WebRTC ou de se munir d’un VPN performant.