Tor est un réseau similaire à un VPN pour naviguer sur internet en toute sécurité :

Le trafic de l’usager subit un triple chiffrement très difficile à intercepter.

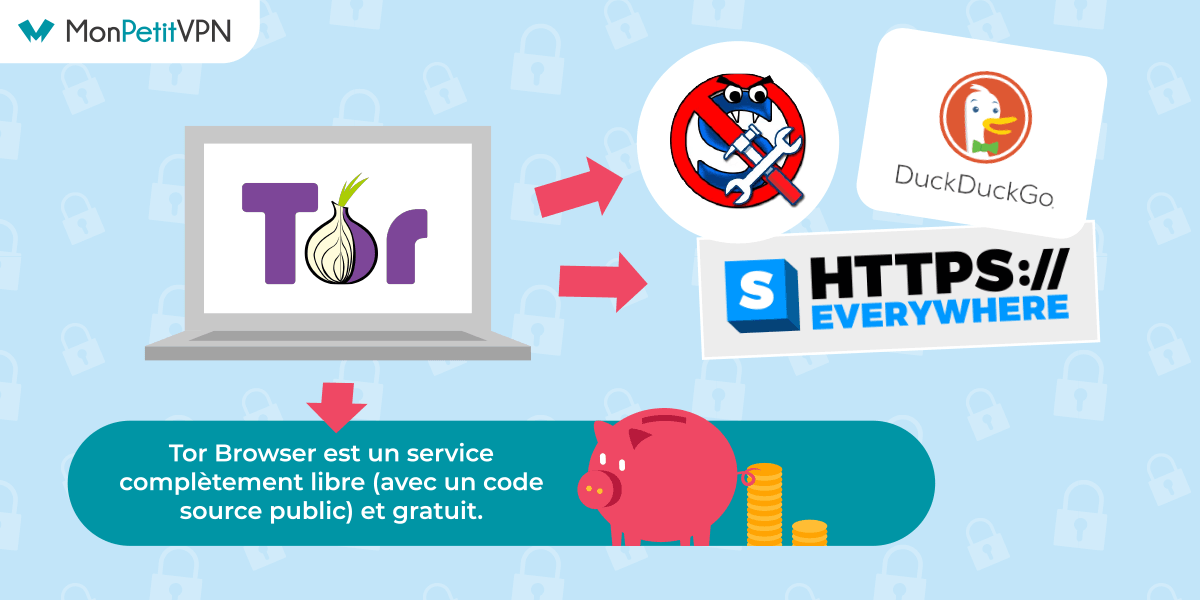

Il est possible de télécharger le navigateur Tor Browser pour davantage de protection.

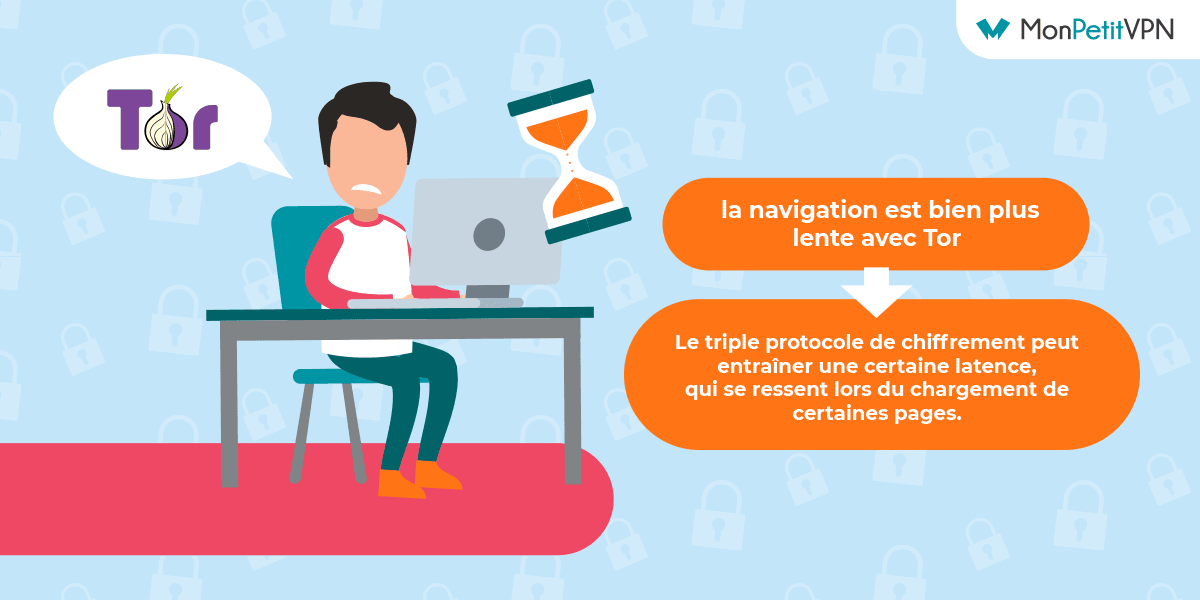

Le réseau Tor comporte toutefois certaines limites à connaître :

La navigation avec Tor peut être plus difficile, et il existe quelques failles.

L’utilisation parfois illégale de Tor pose quelques problèmes éthiques.